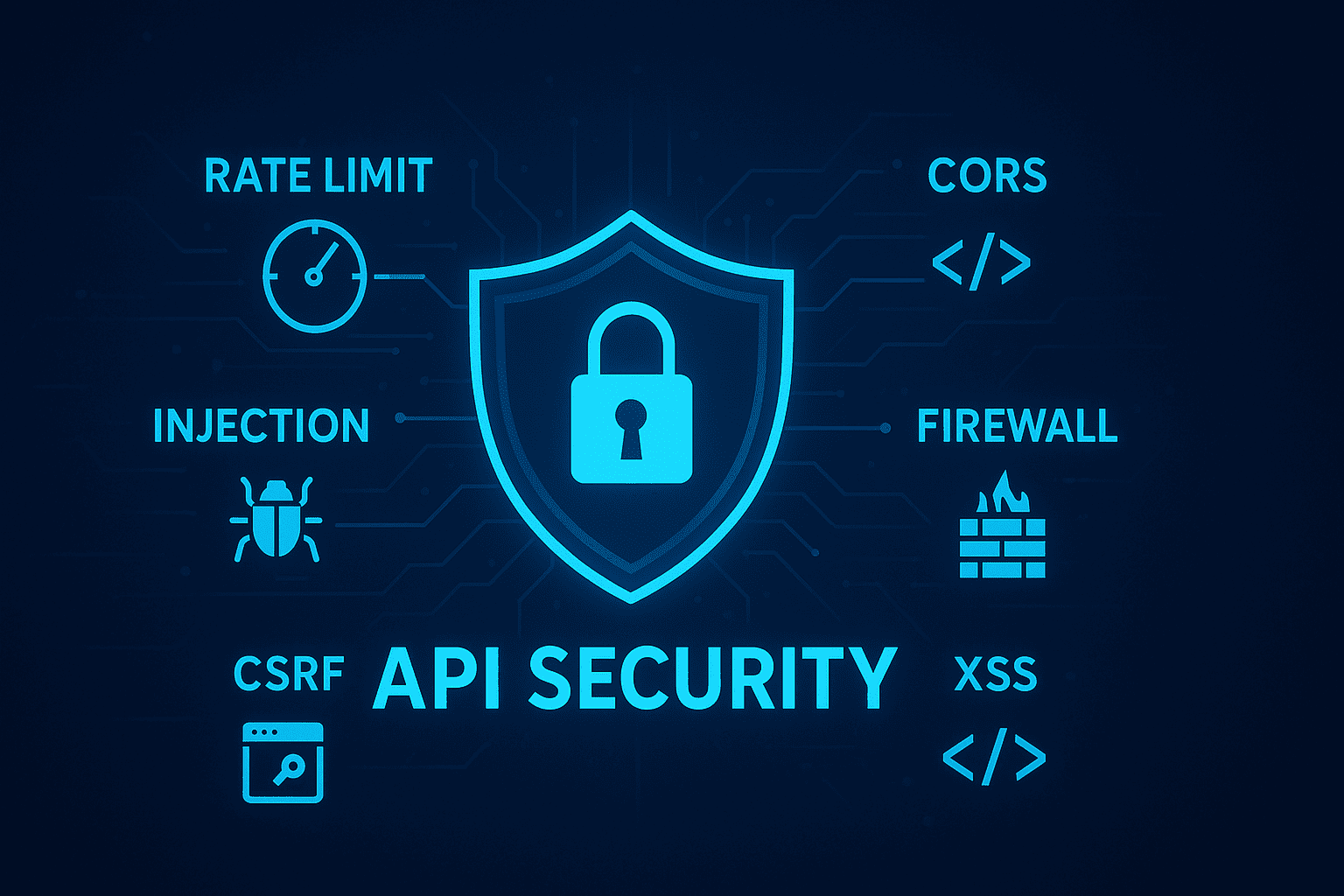

7 خطوات أساسية لحماية واجهات الـ API

في البداية لازم تبقا فاهم ان حماية ال API بتاعت مشاريعك مش موضوع يتم التهاون فية ! وعشان كده لازم تكون فاهم ازاي تحمي ال APIs بتاعتك وفي المقال دا هنلخص اهم 7 خطوات عشان نعمل كده

معدل الطلبات - Rate Limiting

من أهم الخطوات لحماية الـAPI هي تقييد معدل الطلبات. ببساطة، بدون تقييد، أي شخص ممكن يرسل كمية ضخمة من الـrequests ويهاجم الـAPI بهجمات DDoS، أو يحاول تنفيذ هجمات Brute-force.

لذلك، من الأفضل تحديد الحد الأقصى للطلبات:

-

لكل IP

-

لكل مستخدم (User)

-

لكل Endpoint

بهذه الطريقة تحمي الـAPI من الاستغلال المفرط وتحافظ على استقرار الخدمة.

التحكم في الوصول عبر CORS

الـCORS يحدد أي النطاقات مسموح لها بإرسال طلبات إلى الـAPI.

إذا تركت الإعدادات مفتوحة لأي نطاق (*)، يمكن لموقع خبيث أن يرسل طلبات بالنيابة عن المستخدمين المسجلين في متصفحاتهم، مما يعرض بياناتهم للخطر.

لذلك، يجب تقييد الوصول وجعله مقتصرًا على النطاقات الموثوقة فقط لضمان أمان الـAPI.

الحماية من حقن قواعد البيانات (SQL & NoSQL Injection)

أحد أهم المخاطر على الـAPI هو حقن قواعد البيانات، والذي يحدث عندما تُدمج مدخلات المستخدم مباشرة في الاستعلامات دون معالجة.

للحماية:

-

استخدم Prepared Statements أو ORM أو Parameterized Queries.

-

تحقق من مدخلات المستخدم وقم بتنظيفها (Input Validation & Sanitization) قبل استخدامها في الاستعلام.

بهذه الطريقة تمنع المهاجمين من تنفيذ أوامر ضارة على قاعدة البيانات وتحافظ على أمان التطبي

جدار حماية التطبيقات (WAF – Web Application Firewall)

وجود WAF مثل AWS WAF أو Cloudflare WAF يضيف طبقة حماية إضافية للـAPI.

يقوم الـWAF بـ:

-

تصفية الطلبات المشبوهة قبل وصولها للتطبيق.

-

منع أنماط هجمات شائعة جاهزة، مثل SQL Injection وXSS.

-

تقليل عدد المشاكل الأمنية وتقوية استقرار الخدمة.

بهذه الطريقة، يصبح الدفاع ضد الهجمات أكثر فعالية ولا تعتمد فقط على أمان الكود.

VPN أو الشبكة الداخلية (Internal Network)

بعض الـAPIs مثل تلك الخاصة بالإدارة أو التقارير لا يجب أن تكون متاحة للعامة.

لتأمينها:

-

ضعها داخل شبكة خاصة أو خلف VPN.

-

قيد الوصول على أساس نطاقات IP مسموح بها (IP Allowlist).

بهذه الطريقة تضمن أن الوصول مقصور فقط على المستخدمين المصرح لهم، مما يقلل المخاطر الأمنية بشكل كبير.

الحماية من هجمات CSRF (Cross-Site Request Forgery)

إذا كان المستخدم مسجّل الدخول، قد تستغل مواقع خبيثة جلسة المستخدم لإجراء عمليات ضارة على الـAPI.

لحماية الـAPI:

-

استخدم CSRF Tokens لكل طلب يغير بيانات المستخدم (POST/PUT/DELETE).

-

تحقق من صحة التوكن مع كل طلب قبل تنفيذ العملية.

بهذه الطريقة تمنع المواقع الأخرى من تنفيذ طلبات نيابة عن المستخدم، وتضمن أمان جلساته.

الحماية من هجمات XSS (Cross-Site Scripting)

إذا كان التطبيق يعرض محتوى من المستخدمين على الصفحات، قد يُستغل هذا المحتوى لتنفيذ أكواد JavaScript ضارة.

لحماية الـAPI والمستخدمين:

-

قم بعمل Escape أو Sanitize لأي بيانات واردة من المستخدمين قبل عرضها.

-

استخدم سياسات مثل Content Security Policy (CSP) لتقييد تنفيذ السكربتات.

بهذه الطريقة تمنع المهاجمين من سرقة الكوكيز أو تنفيذ أي أنشطة ضارة عبر الـAPI أو الصفحات.

الخلاصة ونصائح إضافية

لا تعتمد على وسيلة حماية واحدة فقط. لتحقيق أمان قوي للـAPI:

-

اجمع بين WAF، Rate Limiting، Input Validation، وMonitoring.

-

إذا كانت لديك APIs حساسة أو مهمة، اجعلها خلف VPN أو IP Allowlist.

-

راقب الـLogs وMetrics بشكل مستمر؛ أي ارتفاع مفاجئ في زمن الاستجابة (Latency spike) أو زيادة في معدل الأخطاء (Error Rate) قد يشير إلى محاولة هجوم أو مشكلة أمنية.

بهذه الممارسات، يمكنك تقليل المخاطر بشكل كبير وضمان استقرار وأمان الـAPI.